مقدمه :

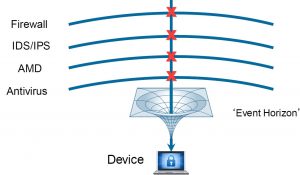

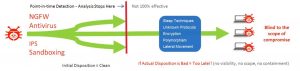

سازمان ها همواره تحت حملات مختلف قرار دارند و نفوذهای امنیتی دائما مشکلاتی را برای آنها به وجود می آورند. امروزه جامعه هکرها بدافزارهای پیشرفته ای را ایجاد می کنند و آنها را از طریق گستره ای از حملات به درون سازمان ها وارد می کنند. این حملات هدفمند و چندگانه حتی بهترین ابزارهای پیشگیری را هم می توانند دور بزنند. این ابزارها ترافیک و فایل ها را در لحظه ورود به شبکه بررسی می کنند، تهدیدهای شناخته شده را مسدود می کنند و به فایل هایی که در وضعیت "good" یا "unknown" قرار می گیرند اجازه ورود به شبکه خواهند داد. شوربختانه در همین نقطه آنالیزها به پایان می رسند. در صورتی که فایل مخرب مخفیانه اداره شود تا سیستم های دفاعی را دور بزند (به طور مثال با استفاده از تکنیک هایی همچون sleep ، polymorphism و ... )، این سیستم ها برای اقداماتی که تهدیدها بر روی سیستم شما انجام می دهند، visibility اندکی را فراهم می کنند. این مسائل باعث خواهد شد که محدوده ای از خطرات بالقوه از دید متخصصان امنیت دور بماند و نتوانند رفتار بدافزارها را به سرعت تشخیص و در قبال آنها واکنش نشان دهند و فایل های مخرب را محدود و حذف کنند، پیش از آنکه منجر به آسیب جدی شوند.

AMP راهکاری امنیتی است که مسائل مرتبط با بدافزارهای پیشرفته را به طور کامل کنترل می کند. نه تنها از نفوذها پیشگیری می کند علاوه بر آن قابلیت visibility برای مشاهده فعالیت و رفتار فایل های درون شبکه و کنترل آنها را به شما می دهد تا درصورتی که تهدیدها سیستم های دفاعی اولیه را دور زدند، بدون تاثیر بر روی کارایی عملیاتی به سرعت آنها را تشخیص دهید، محدود و اصلاح نمایید.

بررسی راهکار Cisco AMP

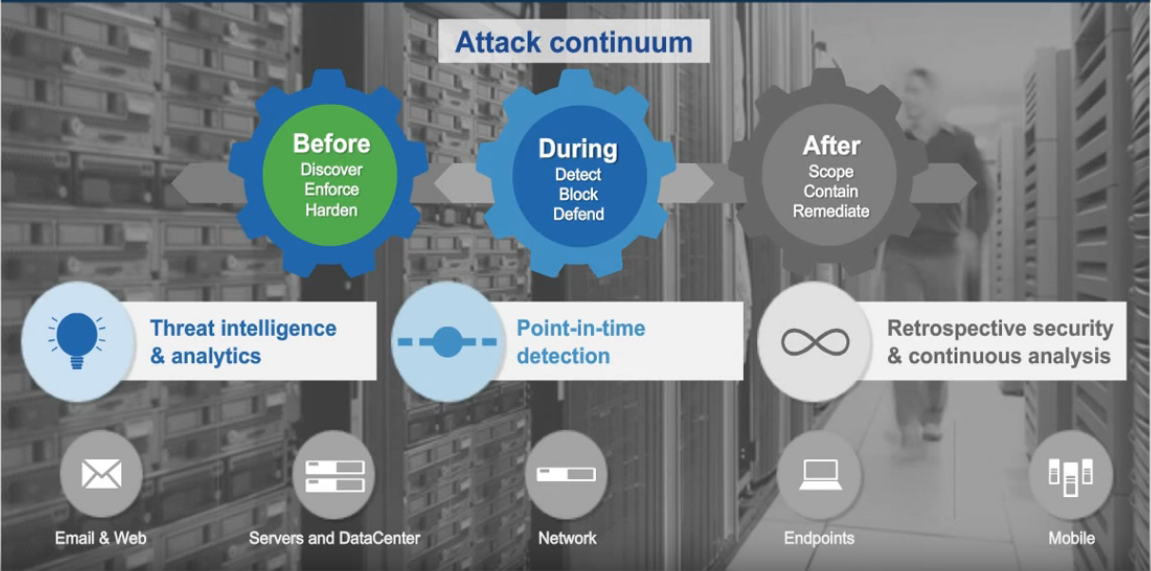

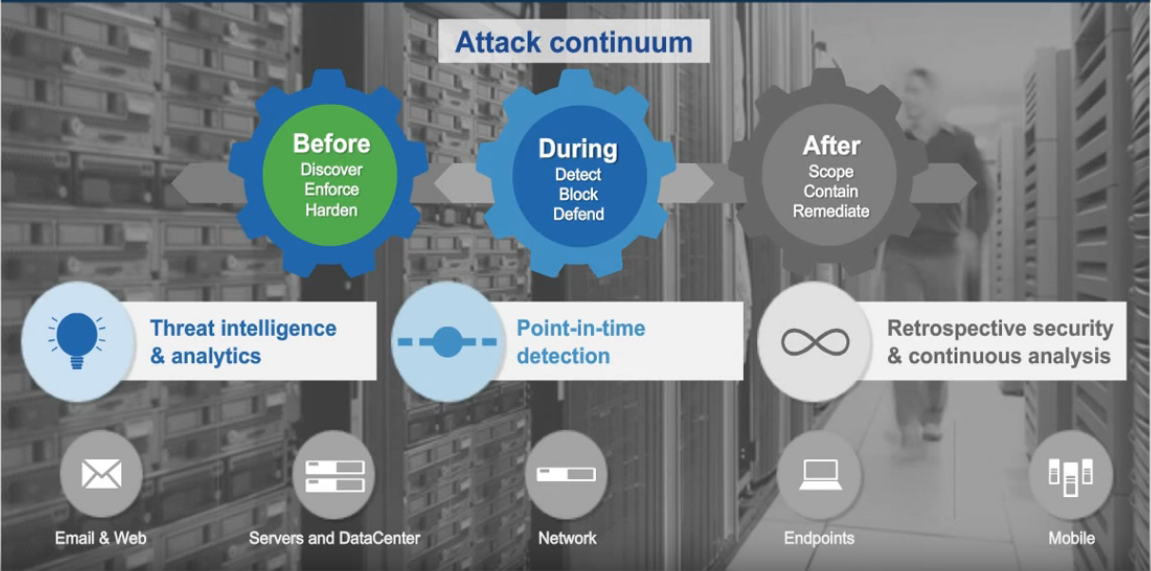

راهکار Cisco AMP چگونه عمل می کند؟ از طریق سه مرحله اصلی به حفاظتی همه جانبه از سازمان شما دربرابر زنجیره حملات می پردازد. این سه مرحله شاملِ پیش از حمله، در زمان حمله و پس از حمله می شوند.

- پیش از حمله، AMP با استفاده از اطلاعاتِ threat intelligence که توسط گروه تحقیقاتی Talos از سیسکو و AMP Threat Grid ارائه می شود، می تواند دیواره دفاعی را تقویت کند و از شبکه در برابر تهدیدهای شناخته شده و نوظهور حفاظت نماید.

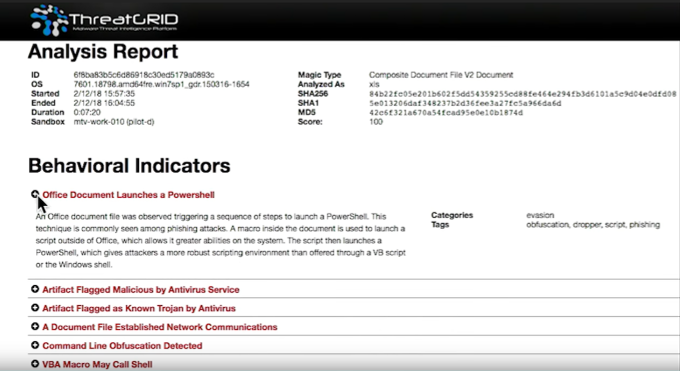

- در زمان حمله، AMP از اطلاعاتِ threat intelligence همراه با signature شناخته شده ی فایل و تکنولوژی تحلیلِ دینامیک بدافزار توسط Cisco Threat Grid استفاده می کند تا انواع فایل های مخرب را شناسایی و مسدود نماید، فایل هایی که سیاست های امنیتی را نقض کرده اند و تلاش می کنند که به شبکه نفوذ کنند.

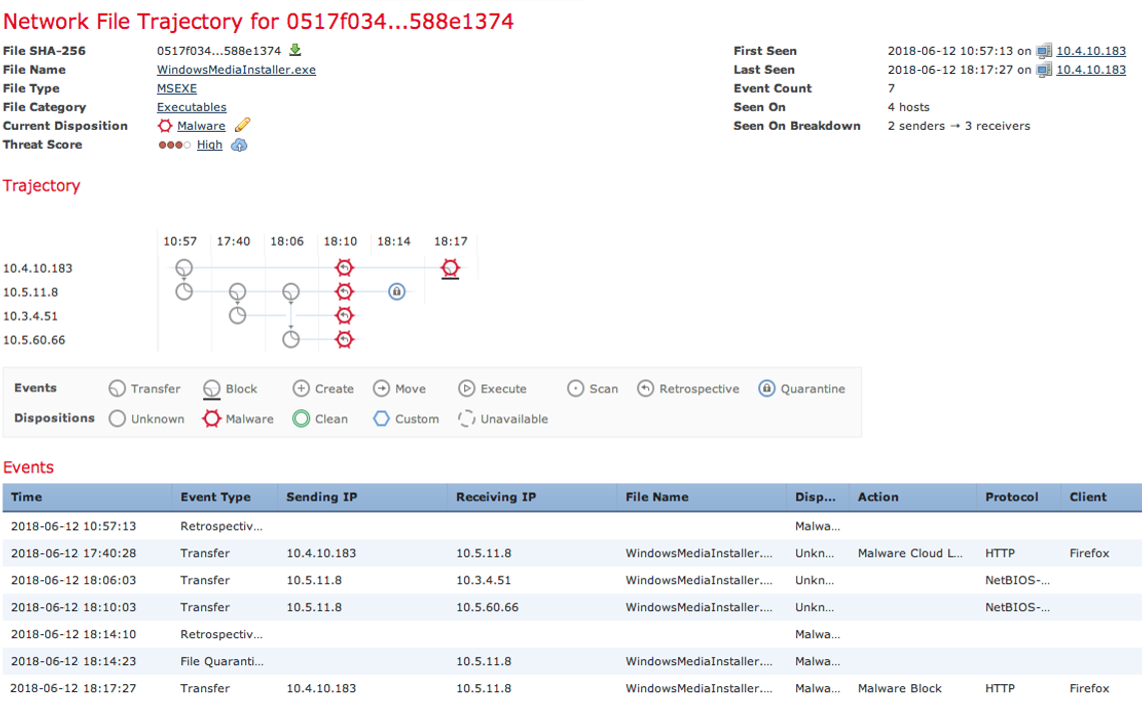

- پس از حمله، پس از اینکه برای اولین بار یک فایل بررسی می شود، این راهکار فراتر از قابیلت تشخیصِ فایل مخرب در "زمان حمله" عمل می کند و صرف نظر از وضعیت تشخیص داده شده برای فایل در لحظه ی ورود، به طور مداوم تمامیِ اقداماتِ فایل و ترافیک را مانیتور و آنالیز می کند و به جستجوی نشانه هایی از رفتار مخرب در شبکه می پردازد. اگر فایلی که در وضعیتِ unknown قرار دارد یا وضعیتی که پیش از این good فرض شده بود، رفتارهایی مخرب از خود نشان دهد، AMP آن را تشخیص داده و بی درنگ به واسطه ی یکی از نشانه های خطر (indication of compromise) به تیم امنیتی هشدار می دهد. سپس قابلیت رویت (visibility) را فراهم می کند برای بررسیِ هر مکانی که بدافزار از آن سرچشمه گرفته، هر سیستمی که از آن تاثیر پذیرفته و هر آنچه که تاکنون انجام داده است. همچنین فرمان هایی را برای واکنش سریع به نفوذ و اصلاح آن تنها با چند کلیک در اختیار می گذارد. این راهکار سطح بالایی از کنترل و visibility را برای تیم امنیت به ارمغان می آورد، چرا که آنها به تشخیص حملات، شناسایی وسعت خطرات و محدود نمودن بدافزار پیش از اینکه آسیبی را به شبکه وارد سازد، نیاز خواهند داشت.

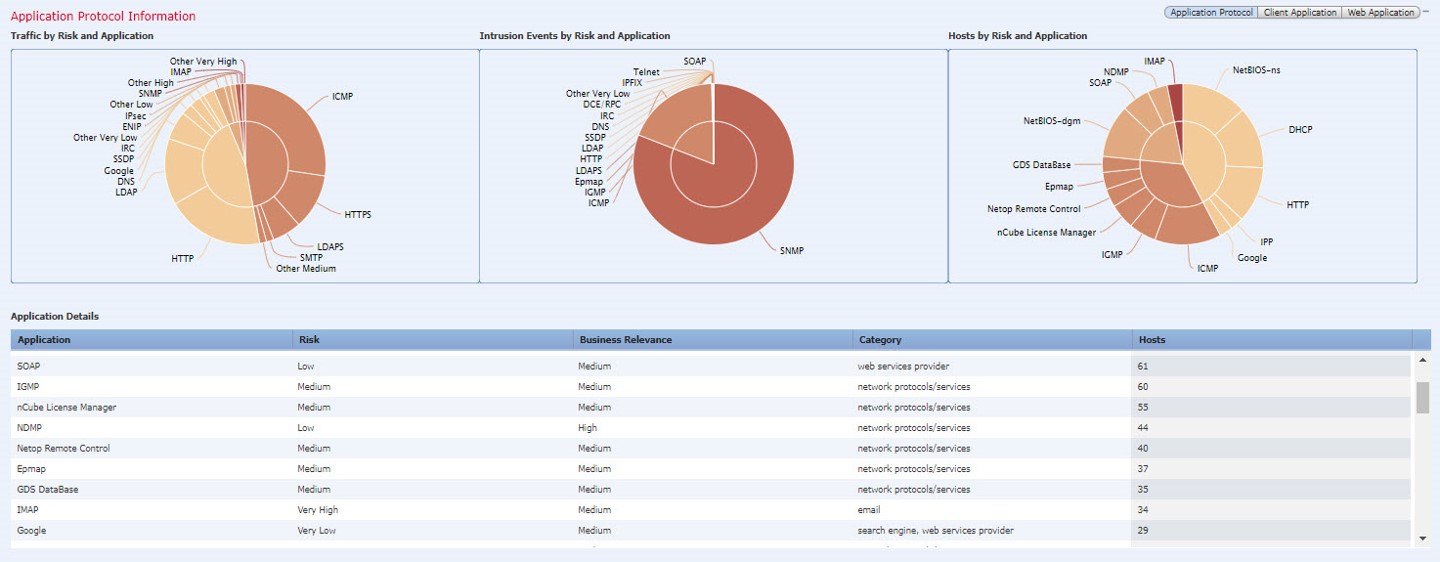

[caption id="attachment_10467" align="aligncenter" width="1151"] تحلیل مستمر[/caption]

تحلیل مستمر[/caption]

تحلیل پویای بدافزار و بهره مندی از Threat intelligence

راهکار Cisco AMP بر اساس یک هوشمندی استثنایی در امنیت و تحلیل های پویای بدافزار بنا شده است. گروه تحقیقاتی Talos و Threat Grid از سیسکو از طریق هوشمندی در امنیت، مجموعه ای real-time از اطلاعات و تحلیل های big data در رابطه با تهدیدها را تامین می کنند و نمایش می دهند. این داده ها از محیط cloud به کلاینتِ AMP وارد می شوند به طوری که شما آخرین اطلاعات و تحلیل ها در رابطه با تهدیدها را برای محافظتِ مستمر در برابر آنها در اختیار خواهید داشت. شما از موارد زیر بهره مند می شوید:

- 5 میلیون نمونه بدافزار وارد شده در هر روز

- 6 میلیون سنسور سراسری

- 100 ترابایت داده در هر روز

- 13 میلیارد از درخواست های وب

- تیمی جهانی از مهندسان، تکنسیسن ها و محققین

- مرکز عملیاتِ 24 ساعته

راهکار Cisco AMP فایل ها، رفتار، داده های جمع آوری شده و پایگاه داده ای غنی را برای تشخیص سریع بدافزار با یکدیگر هماهنگ می سازد. از آنجایی که تحلیل های خودکارِ AMP منجر به صرفه جویی در زمانِ جستجو برای اقداماتِ نفوذ در شبکه می شود و آخرین اطلاعات به روز در رابطه با تهدیدها را فراهم می سازد، تیم امنیت قادر خواهد بود به سرعت حملاتِ پیچیده را شناسایی، اولویت بندی و مسدود نماید.

الحاق تکنولوژیِ Threat Grid به AMP موارد زیر را فراهم می سازد:

- ارائه هوشمندی غنی و دقت بالا در فرمت های استاندارد برای سادگی در الحاق آن با تکنولوژی های امنیتی موجود

- تحلیلِ میلیون ها نمونه در هر ماه، در برابرِ بیش از 700 شاخص رفتاری، که نتیجه آن میلیاردها یافته است

- سهولت در فهم وسعت تهدید برای کمک به تیم امنیت در اولویت بندیِ تهدیدها

راهکار Cisco AMP از تمامیِ این اطلاعات و تحلیل ها استفاده می کند تا تیم امنیت شما بر این اساس تصمیم گیری نماید و یا اینکه خودِ AMP به صورت خودکار از طرف شما واکنش نشان دهد. به طور نمونه از طریق اطلاعاتی که پیوسته در حال بروزرسانی هستند، سیستم می تواند بدافزارهای شناخته شده و انواعِ فایل هایِ ناقضِ سیاست ها را مسدود نماید، اتصالاتی که مخرب دانسته شده اند را در لیست سیاه قرار دهد و از دانلود فایل ها از وبسایت ها و دامنه های مخرب جلوگیری نماید.

تحلیل مستمر و برقراری امنیت با نگاه به سوابق

اکثر سیستم های Antimalware که بر پایه ی endpoint و شبکه عمل می کنند، فایل ها را تنها در لحظه ورود (هنگامی که از محل کنترل عبور می کنند تا وارد شبکه شوند) بازرسی می نمایند. اینجاست که دیگر تحلیل ها متوقف می شوند. اما بدافزارها پیچیده هستند و در دور زدنِ اقدامات اولیه برای شناسایی مهارت دارند. تکنیک های sleep ، پلی مورفیسم، رمزنگاری و استفاده از پروتکل های ناشناخته تنها بخشی از روش هایی هستند که می تواننند بدافزارها را از نظرها پنهان نمایند. در برابرِ چیزی که قابل رویت نیست، نمی توانید به دفاع بپردازید و این دلیل رخدادِ بسیاری از نفوذهای امنیتی است. تیم امنیت تهدید را در لحظه ورود نمی بیند و در نتیجه از حضور آن بی خبر است. بنابراین امکانِ visibility برای تشخیص سریع یا بازدارندگی آن برای شما وجود ندارد، زیاد طول نخواهد کشید که بدافزار به اهداف خود دست یابد و آسیب ها به سیستم شما وارد شوند.

راهکارِ Cisco AMP متفاوت است. روش های کنترلِ point in time ، شناسایی بازدارنده و مسدودسازی به طور صد درصدی موثر نخواهند بود، سیستم AMP فایل ها و ترافیک را حتی پس از بررسی اولیه به صورت پیوسته آنالیز می کند. راهکار Cisco AMP تمامی فعالیت های فایل و ارتباطاتش بر روی endpoint ها، دستگاه های موبایل و درون شبکه را مانیتور، آنالیز و ثبت می کند تا تهدید های مخفیانه ای را که رفتارهای مخرب و مشکوک از خود نشان می دهند، سریعا افشا نماید. با رویتِ مشکل، AMP به تیم امنیت هشدار خواهد داد و اطلاعات دقیقی از رفتارِ تهدید را فراهم می کند. بنابراین پاسخگویی به پرسش های امنیتیِ پراهمیت برای شما امکان پذیر خواهد بود:

- بدافزارها از کجا سرچشمه می گیرند؟

- به چه روشی و از چه نقطه ای ورود به شبکه انجام شده است؟

- بر چه سیستم هایی اثر گذاشته است؟

- این تهدید تا پیش از این چه اقداماتی انجام داده است و اکنون در چه وضعیتی است؟

- چگونه می توانیم تهدید را متوقف سازیم و ریشه های آن را حذف نماییم؟

تیم امنیت با بهره مندی از این اطلاعات می تواند سریعا دریابد که تاکنون چه اقداماتی رخ داده است و از سیاست های بازدارندگی و اقداماتِ اصلاحیِ راهکار Cisco AMP استفاده نماید تا عمل مناسب را انجام دهد. با بهره گیری از کنسولِ مدیریتِ ساده و تحت وبی که توسط راهکار Cisco AMP ارائه شده است، ادمین ها می توانند با چند کلیک، بدافزار را محدود نمایند (اجرای فایل را بر روی هر endpoint دیگری متوقف نمایند). از آنجایی که AMP آگاه به هر مکانی است که فایل در آن حضور دارد، می تواند فایل را از حافظه بیرون بریزد و آن را برای تمامی کاربران دیگر قرنطینه نماید. تیم امنیت به هنگامِ وقوع نفوذِ بدافزار دیگر نیازی به reimage کردن کاملِ سیستم ها برای حذفِ بدافزار ندارد. چرا که این کار زمان می برد، هزینه های مالی و منابع را خرج می کند و فعالیت های حیاتیِ کسب و کار را مختل می نماید. اصلاحِ تهدیدها از طریق راهکار AMP بسیار دقیق است، به طوری که هیچ آسیب جانبی برای سیستم های شبکه و کسب و کار به همراه نخواهد داشت.

توانِ تحلیل پیوسته، شناسایی مستمر و برقراری امنیت با نگاه به سوابق: قادر است فعالیت هر فایل را در سیستم ثبت نماید. اگر یک فایل که پیش از این در وضعیتِ good قرار داشت، ناگهان به وضعیت bad برود، آن را شناسایی و تاریخچه ثبت شده را بازیابی می کند تا ریشه ی تهدید و رفتارِ آن را مشاهده نماید. راهکار Cisco AMP از طریق امکانِ پاسخگویی و اصلاح موجود در خود، قابلیتِ حذف تهدید را برای شما فراهم می کند. AMP هرآنچه را که از signature تهدید تا رفتار فایل می بیند، مرور می کند و داده ها را در پایگاه داده ی threat intelligence از AMP ثبت می کند تا سیستم های دفاعی اولیه را تقویت نماید. در نتیجه این فایل و فایل های مشابه آن قادر به دور زدنِ دوباره ی سیستمِ شناساییِ اولیه نخواهند بود.

تیم امنیت با بهره مندی از راهکار Cisco AMP سطح بسیار بالایی از visibility و کنترل را در اختیار دارد که برای شناسایی سریع و موثرِ حملات و بدافزارهای مخفی مورد نیاز است، همچنین امکانِ درک خطرات و وسعت آنها، بازدارندگی سریع و اصلاحِ بدافزارها پیش از آسیب رسانی و پیشگیری از وقوعِ حملاتی مشابه را دارد.

ویژگی های اصلی

آنالیزِ مستمر در راهکار Cisco AMP و قابلیت های برقراری امنیت با نگاه به سوابق، به دلیل وجود ویژگی های مهم زیر امکان پذیر می شود:

-

وجود Threat intelligence سراسری و جامع: گروه Talos و همچنین راهکارِ Threat Grid ،مجموعه بزرگی از اطلاعات بروزِ مرتبط با تهدیدها را نشان می دهند و قادرند که این اطلاعات را برای انجامِ اقدامی در میانِ چندین پلتفرم امنیتی قرار دهند.

-

موارد تشخیصِ سوظن ها Indications of compromise ) IoCs): فایل و داده های جمع آوری شده را به عنوان نفوذهای بالقوه به یکدیگر مرتبط ساخته و اولویت بندی می کند. اطلاعات مرتبط با رویدادهای امنیتی چند منبعی (همچون رویدادهای نفوذ و بدافزار) را به یکدیگر همبسته می سازد تا به تیم امنیت در مرتبط ساختنِ این رویدادها به حملاتِ بزرگتر و سازمان دهی شده و همچنین اولویت بندیِ رویدادهای با ریسک بالا یاری رساند.

-

سابقه ی فایل: تحلیل های پیشرفته و هوش جمعی گردآوری می شود تا تعیین نماید که چه فایلی پاک یا مخرب است. در نتیجه امکان تشخیص دقیق تر را برای تیم امنیت فراهم می کند.

-

ابزار آنتی ویروس: تشخیصِ آفلاین و مبتنی بر سیستم همچون نظارت بر وجود rootkit را انجام می دهد تا ارائه قابلیت های محافظت پیشرفته برای endpoint ،همچون بررسیِ IoC محلی و مانیتورینگ جریان شبکه و دستگاه ها، را تکمیل نماید. این قابلیت توسط کاربرانی، فعال و استفاده می شود که قصد دارند آنتی ویروس خود و محافظت پیشرفته از endpoint را در یک agent ادغام نمایند.

-

تحلیل پویا و ایستای بدافزار: ارائه یک محیطِ sandboxing با ایمنی بالا که به شما در اجرا، تحلیل و آزمایشِ بدافزارها یاری می رساند تا تهدیدهای ناشناخته zero-day (یک حمله یا تهدید رایانه ای است که از یک آسیب پذیری در یک نرم افزار کاربردی که تا پیش از آن ناشناخته بودهاست، بهرهجویی میکند) را بیابد. ادغام ویژگیِ sandboxing ارائه شده توسط Threat Grid و تکنولوژی تحلیل پویا و ایستای بدافزار، درون راهکار AMP منجر به تحلیل های جامعتری خواهد شد که از مقایسه با مجموعه بزرگتری از شاخص های رفتاری به دست می آیند.

-

تشخیص با نگاه به سوابق پیشین: پس از تحلیل های مستمر هنگامی که وضعیت یک فایل تغییر می کند، هشدارها فرستاده می شوند. این هشدارها برای شما آگاهی و visibility مناسبی را از وضعیت بدافزارهایی فراهم می کنند که سیستم های دفاعی اولیه را دور زده اند.

-

مسیر حرکت فایل: پیوسته در طول زمان، انتشارِ فایل در محیط شما را به منظور دستیابی به visibility و کاهشِ زمانِ لازم برای گسترش نفوذ یک بدافزار پیگیری می کند.

-

مسیر حرکت دستگاه ها: تعقیبِ پیوسته ی فعالیت ها و ارتباطات در دستگاه ها و در سطح سیستم، به منظور فهم سریعترِ دلایل اصلی و تاریخچه رویدادهایی که منجر به ظهور یک خطر می شوند.

-

جستجوی elastic: جستجوی ساده و نامحدود در میان فایل ها و اطلاعات امنیتی گردآوری شده مرتبط با آنها به شما کمک می کنند تا به سرعت زمینه و محدوده قرارگیری در معرض اپلیکیشن های مخرب یا شاخص های رفتاری مشکوک را درک کنید.

-

میزان شیوع: همه فایل های اجرایی در سازمان شما را نمایش می دهد تا به شما در آشکارسازی تهدیدهای ناشناخته ای کمک کند که توسط بخشی از کاربران مشاهده شده اند.

-

نقاط آسیب پذیر: لیستی از نرم افزارهای آسیب پذیر موجود در سیستم شما را نشان می دهد، همچنین هاست هایی که شامل آن نرم فزار می شوند و بیشتر در معرض خطر قرار دارند. راهکار Cisco AMP با اتکا بر تحلیل ها و اطلاعات امنیتی، نرم افزارهای آسیب پذیر را تعیین می کند، نرم افزارهایی که هدف حملاتِ بدافزارها هستند.

-

کنترل بر شیوع تهدیدات: کنترل بر فایل های مشکوک و یا شیوع آنها و همچنین اصلاح آلودگی در سیستم. ویژگیِ کنترل بر شیوع تهدیدات شامل:

-- تشخیص ساده که به سرعت فایل ویژه ای را در سراسر سیستم ها یا سیستم هایی گزینش شده مسدود می سازد

-- Signature پیشرفته که خانواده ای از بدافزارهای پلی مورفیسم را مسدود می نماید

-- لیستِ اپلیکیشن های مسدود می تواند منجر به اعمالِ سیاست ها بر روی اپلیکیشن ها شود یا اپلیکیشن های در معرض خطر که به عنوان راه ورود بدافزارها استفاده می شوند را محدود سازد و سیکل نفوذ مجدد در آنها را متوقف سازد.

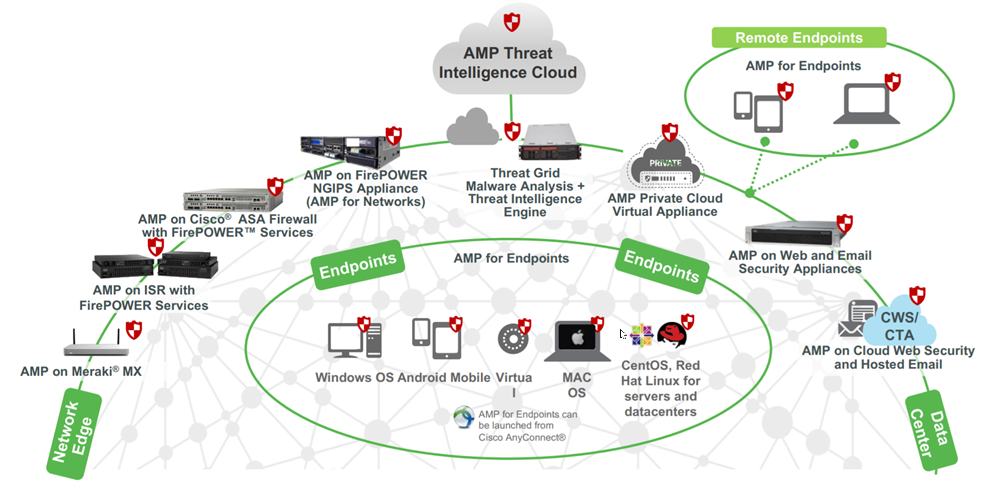

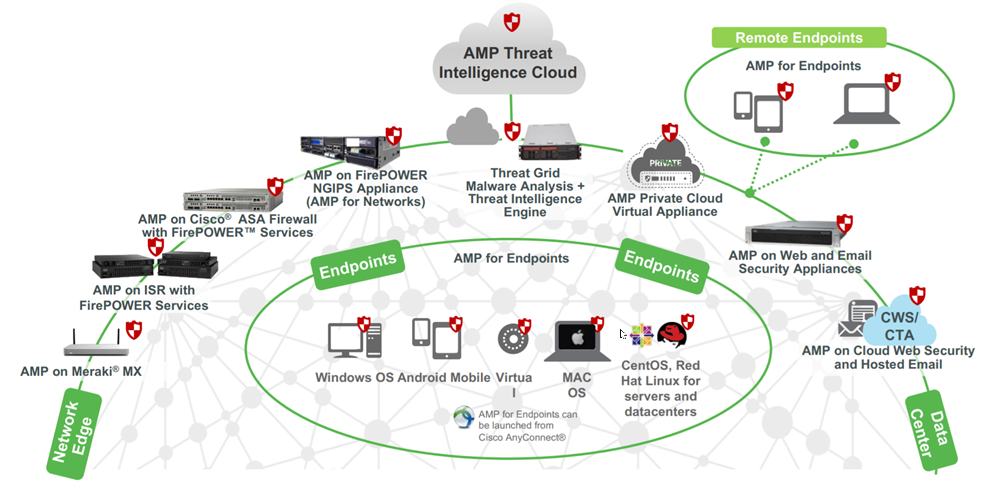

گزینه های گوناگون برای استقرار راهکار Cisco AMP

مجرمان در فضای سایبری حملات خود را از نقاط ورود گوناگون به درون سازمان ها آغاز می کنند. سازمان ها برای دستیابی به عملکرد موثر در برابر هجوم های مخفیانه، تا حد امکان به قابلیت رویت بر تعداد بسیاری از بردارهای هجوم نیازمندند. بنابراین راهکار Cisco AMP در نقاطِ کنترل مختلفی در سراسر شبکه قابل استقرار است. سازمان ها می توانند چگونگی و مکان استقرار این راهکار را بر حسب نیازهای امنیتی ویژه خود به اجرا درآورند. گزینه های استقرار راهکار AMP در لیست زیر دیده می شود:

| نام محصول |

جزییات |

| Cisco AMP for Endpoint |

پشتیبانی از کامپیوترهای شخصی که سیستم عامل های ویندوز، لینوکس و مک بر روی آنها اجرا می شود و همچنین دستگاه های موبایل اندروید از طریق کانکتورِ کم حجمِ AMP |

| Cisco AMP for Networks |

استقرار AMP به عنوان راهکاری مستقر بر شبکه که با دستگاه های امنیتیِ Cisco Firepower NGIPS یکپارچه شده اند |

| Cisco AMP on Firewalls and ASA with FirePOWER Services |

استقرار قابلیت های AMP درون Cisco NGFW یا ASA |

| Cisco AMP Private Cloud Virtual Appliance |

استقرار به عنوان یک راهکارِ air-gapped برای سازمان های با محرمانگی بالا که به دلیل مسائل امنیتی نباید به یک محیط cloud عمومی متصل شوند |

| Cisco AMP on ESA, or WSA |

قابلیت های AMP بر روی (Cisco Email Security Appliance (ESA یا (Web Security Appliance (WSA قابل اعمال هستند |

| Cisco AMP for Meraki MX |

استقرار AMP به عنوان بخشی از دستگاه Meraki MX به منظور مدیریت امنیت بر اساس cloud |

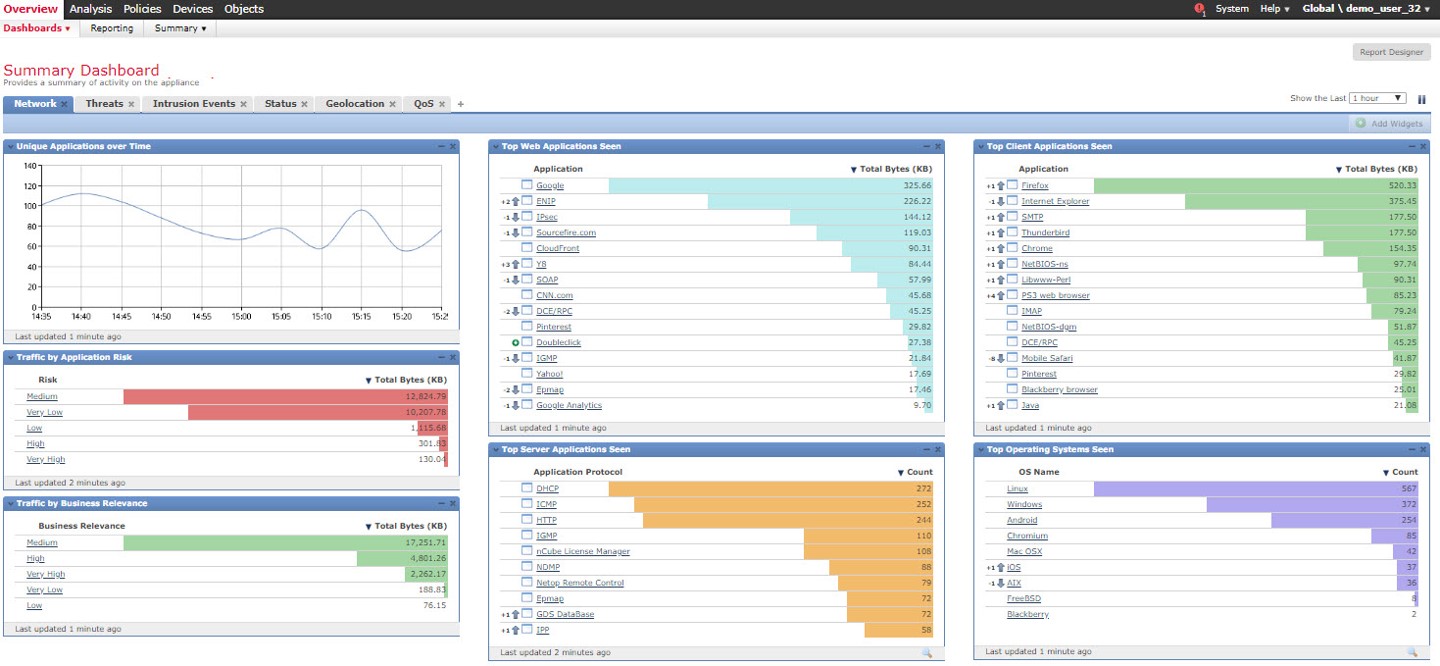

راهکار Cisco AMP در حال حاضر در همه مکان ها حضور دارد. این قابلیت رویت (visibility) و کنترل به مسیرهای متعدد حملات، از لبه شبکه تا endpoint ها، دقیقا همان چیزی است که به آن نیاز خواهید داشت تا به سرعت بدافزارهای مخفی را آشکار و حذف نمایید. همچنین شما به قابلیتِ به اشتراک گذاری این اطلاعات در میان زیرساخت های امنیت خود نیاز دارید تا به حملات واکنش سریع نشان دهید. توجه به اتصال، ارتباط و یکپارچگی میانِ تمامیِ این راهکارها مهم است. این محصولات نباید به صورت مجزا در نظر گرفته شوند. هنگامی که آنها را با یکدیگر در شبکه مستقر می کنید، در کنارهم برای فراهم سازیِ سیستم دفاعی یکپارچه ای عمل می کنند که به طور سیستماتیک و سریع به تهدیدات واکنش نشان می دهد.

خلاصه

هرچه راهکار Cisco AMP در نقاط بیشتری از شبکه مستقر شود، قابلیت رویتِ (visibility) فعالیت های مخرب و همچنین نقاط متعددی که این فعالیت ها را کنترل می کنند، افزایش می یابد.

[caption id="attachment_10468" align="aligncenter" width="1000"] استقرارهای مختلف برای راهکار Cisco AMP[/caption]

استقرارهای مختلف برای راهکار Cisco AMP[/caption]

گزینه های استقرار مختلف که در بالا به آنها اشاره شد، نمایانگر رویکرد همه جانبه سیسکو در رابطه با راهکار AMP است. به کارگیری راهکار AMP نتایج زیر را برایتان به همراه خواهد داشت:

- تسریعِ پاسخ دهی در موارد امنیتی

- تبدیل موارد ناشناخته به شناخته شده

- مشاهده یکباره ی بدافزار و مسدود نمودن آن در همه جا

از طریق این راهکار شما مجموعه ای از محصولات امنیت را در اختیار دارید که نه تنها سطوح محافظتِ Next Generation را فراهم می کنند، همچنین سطح بالایی از یکپارچگی پلتفرم ها و به طور کلی پیشرفت های امنیتی چشمگیر را از طریق اتوماسیون و نگاه به سوابق تهدیدها به ارمغان می آورد.