آشنایی با فایروال های threat-focused NGFW – قسمت دوم

این مقاله بخش دوم از سری مقاله های مربوط به threat-focused NGFW است. بخش اول آن را در اینجا مشاهده کنید.

به درون threat-focused NGFW قدم گذارید

فایروال threat-focused NGFW سیسکو چه چیزی را به گونه ای متفاوت انجام می دهد؟ در اینجا به مقایسه مشهورترین سیستم های NGFW موجود در بازار (NGFW معمولی) با سیستم Threat-Focused NGFW) FirPower NGFW) می پردازیم.

یکی از NGFW های معمولی را در نظر بگیرید، این سیستم ها برای مدیرانی طراحی شده است که تمرکزشان بر روی شبکه است، مدیرانی که به visibility بیشتری در سیاست های خود نیاز دارند و سطوح مجوزدهی عمیق تری را می خواهند. سیاست های معمول، در محاصره ی خطر همیشگی تهدیدات هستند بنابراین مدیریت سیاست ها که در واقع تاثیر مهمی بر حفاظت دارد بسیار دشوار خواهد بود. فاکتور محدودکننده ی موجود در NGFW استاندارد عبارت است از اینکه این NGFW معمولی تنها می تواند به دقت، مجوز یا عدم مجوزها را بر چیزهایی که درک خواهد کرد، اعمال کند. نمونه کلاسیک آن فایروالی است که اثر IDS/IPS را در مسیر بسته به کار می برد تا چیزی را که درک کرده است، شناسایی کند و کنشی انجام دهد (رویدادی خروجی که دیده شده و اطلاعاتی اولیه درباره کسی و چیزی که این عمل را انجام داده است).

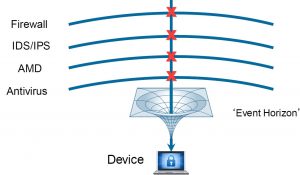

در مقابل، یک فایروال Threat-Focused NGFW سیسکو به گونه ای دیگر به اطراف می نگرد، اساس آن، مجموعه ای از ابزارهای شناسایی است که هم تکنولوژی های signature-based 1 و هم signature-less را به کار می برند تا داوری هایی را بر روی جریان های داده، فایل ها و بیت های دیگری از اطلاعات انجام دهند. این چه مقدار به هوشمندی تعبیه شده در ابزارهای داوری بستگی دارد؟ ، علاوه بر شناسایی و طبقه بندی رویدادهای point-in-time همانطور که بسیاری از فروشندگان آن را انجام می دهند، شناسایی در پس event horizon نیز یکی از مهمترین تفاوت های Firepower NGFW سیسکو است.

شکل 1) این تصویر نمایانگر مفهوم افق رویداد است در جهت متوقف نمودن بدافزارها

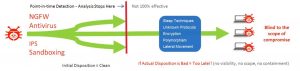

شکل 2) تحلیل Point-int-time که توسط هر NGFW که شما خریداری می کنید، استفاده می شود.

اگر برای داده ای وضعیت “پاک (بی خطر)” صادر شده باشد، یک NGFW معمولی برای بررسی یا تعقیب آن داده، تلاش بیشتری نمی کند زیرا پیش از این وضعیت “پاک” صادر شده است و از آنجایی که تداوم در تحت نظر داشتن همه چیز، توان زیادی مصرف می کند، اکثرفروشندگان NGFW تمایلی به تخصیص کارایی بهتر Packet-in/Packett-out ندارند. به یاد دارید، همان طور که پیشتر گفتیم NGFW ها برای فروختن به مدیران شبکه ساخته شده اند؟ ما انتظار داریم که روترها بسته ها را با حداکثر سرعت ممکن انتقال دهند، همین است که NGFW استاندارد تمرکز معمول در ارزیابی را بر سرعت، سادگی و هزینه می گذارد.

تحلیل مستمر

برای اینکه بتوانید از شبکه خود در برابر تهدیدهای جدید دفاع و محافظت کنید، سرعت فدای این امر خواهد شد.

من نمی خواهم بگویم که شما کارایی خوبی نمی توانید داشته باشید تنها مسئله این است که سرعت packet-in/packet-out برابر نیست به خصوص بیشتر حملات پیشرفته ای که ما امروزه می بینیم سریعا به عنوان بدافزار شناخته نمی شوند و در بیشتر مواقع این بدافزارها برای اولین بار استفاده شده اند. امنیت به معنای شناسایی، درک و توقف تهدیدهاست. شما با استفاده از برقراریِ visibility (قابلیت رویت) می توانید محتوا را درک کنید و برای تشخیص یک تهدید، هوشمندی گردآوری شده ای را اعمال کنید. حرکت کردن در پس event horizon از مفهوم شناخته شده ای به نام “تحلیل مستمر” استفاده می کند تا نظارت بر فعالیت فایل هایی که از ارزیابی اولیه گذشته اند و به آنها یک وضعیت ناشناخته یا پاک نسبت داده شده است، ادامه یابد. یک سیستم متمرکز بر تهدید (Threat-focused) به هنگام رویارویی با بدافزارهای جدید به خصوص zero-day (بدافزاری یک بار مصرف که تغییرات کارکردی ناشناخته ای دارد)، با نگاهی به گذشته می تواند عملکردهایی مثل lateral movement ، تکنیک های sleep، پلی مورفیسم (چند شکلی)، رمزگذاری یا حتی پروتکل های ناشناخته را ارزیابی و شناسایی کند. به وسیله این تشخیص جدید، حکمی بر مخرب جدید می تواند صادر شود و با نگاه به گذشته اقدامات بیشتری به طور اتوماتیک می توانند اتفاق بیافتند.

شکل 3) تحلیل مستمر ، در پس افق رویداد که تنها توسط فایروال های متمرکز بر تهدید سیسکو استفاده می شوند.

اگر تهدیدی با گذشته نگری یا بی درنگ شناخته شود، اجرایی خودکار و با اطمینانی بسیار بالا یا “امنیت تطبیق پذیر” برای توقف تهدید استفاده شده است. به منظور رسیدن به این هدف، سیستم باید بتواند هر آنچه که دیده می شود را ثبت کند تا قابلیت مستمری را برای شناسایی تهدیدها در ساعت ها، روزها یا حتی هفته های آتی داشته باشد. visibility، زمینه و ویژگی حامیان تهدید، تهدید و هدف از تهدید باید بخشی از فرآیندی واحد بر روی سیستم ها باشند تا موثر واقع شود ، نه به صورت مجزا. این چیزی است که فایروال های تهدید محور (firepower Threat-centric) برای اجرایش ساخته شده اند.

در ادامه نگاهی می اندازیم به نمونه ای از آنچه که در روند یک جریان تحلیل مستمر درون مرکز مدیریت firepower (فایروال های firepower را مدیریت می کند) رخ می دهد. فایلی که توسط یک کاربر از طریق مرورگرش دانلود شده بود و در آغاز وضعیت “ناشناخته” در point-in-time به آن داده می شود و تشخیص نمی دهد که این فایل شامل یک تهدید day-zero (که پیش از این هیچ گاه دیده نشده است) است. به یاد داشته باشید که اینها در محیطی انجام شده که هیچ نرم افزار client agent اضافی نصب نشده است تا جزییاتی را برای سیستم فراهم کند. در آینده شما ارزش افزودن یک AMP host agent اختیاری در فرآیند را خواهید دید.

شکل 4) نمایش مسیر حرکت در مرکز مدیریت firepower

شکل 5) مسیر حرکت مربوط به فایل اصلی دانلود شده توسط توسط فایرفاکس را نشان می دهد

شکل 6) مسیر حرکت، فایلی که از طریق مرورگر کپی شده را نشان می دهد

شکل 7) در اینجا نیز کپی دیگری از فایل گرفته شده است، این بار توسط اپلیکیشن SMB

شکل 8) دوباره از طریق پروتکل SMB در سیستم چهارم کپی می شود

شکل 9) با استفاده از هوشمندی گردآوری شده در برابر تهدید (Talos)، هفت ساعت پس از اولین دانلود به عنوان فایلی مخرب شناسایی می شود. (یک تهدید zero-day)

شکل 10) در دستگاه دوم AMP برای endpoint ها به اجرا در می آید و به صورت اتوماتیک بدافزار را قرنطینه می کند. سه دستگاه دیگر AMP را برای endpoint ها اجرا نکردند اما به طور اتوماتیک بخشی از میدان تهدید هستند و همه فعالیت های آنها کاملا ثبت می شود

شکل 11) مرکز مدیریت firepower به طور خودکار سیاست را تغییر می دهد تا از عبور دوباره این بدافزار در enterprise شما جلوگیری کند، و به طور اتوماتیک میدان تهدید را تعریف کرده، patient-zero را شناسایی کرده و بقیه جزییات مورد نیاز که می تواند توسط شاغلان استفاده شود، را فراهم می کند

از آنجایی که اطلاعات همواره ردیابی می شود، وجود این قابلیت رویت مستمر (continuous visibility) محدوده و میدان تهدید، تحلیل اثر و پاسخگویی رویداد بعلاوه ی همه روابط سلسه مراتبی برای patient-zero و … را به طور خودکار فراهم می کند (همه فعالیت ها و اطلاعاتی که برای شاغلان مفید است). با توجه به زمینه و قابلیت رویت این عملکردها، یک سیستم اتوماسیون امنیتی با قابلیت اطمینان بالا برای فرآیندها در دسترس است (با قابلیت خودتنظیمی سیاست ها و عملیات ها- فراهم کردن کنترل های outbreak، تخصیص ها، و روابط والد-فرزندی به طور خودکار). در حالی که همه NGFW های معمولی کاملا در برابر آنچه اتفاق می افتد، ناآگاه هستند و قادر نیستند که چنین عملیاتی را انجام دهند.

- تشخیص حملات با استفاده از الگوهایی خاص نظیر دنباله ای از بایت ها در ترافیک شبکه یا دنباله ای از دستورالعمل های مخرب شناخته شده